VLAN بندی شبکه

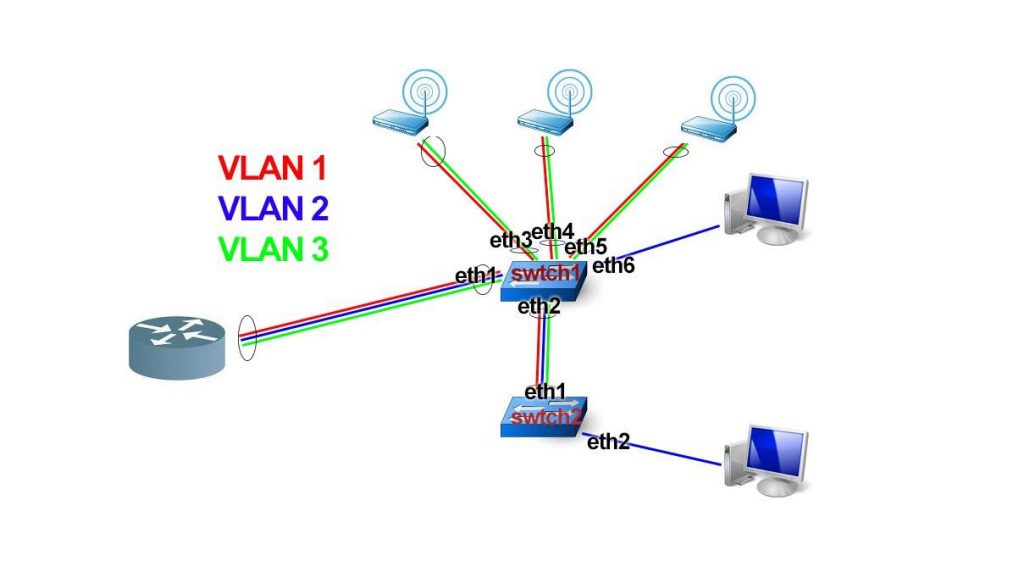

در این مقاله قصد آموزش طراحی VLAN شبکه یا در اصطلاح VLAN بندی شبکه را ارائه کنیم. VLAN بندی شبکه یکی از خدماتی است که در زمان پشتیبانی شبکه و پیش از شروع کار باید حتما توسط کارشناسان مورد بررسی قرار گیرد. در ابتدا شبکه ها با استفاده از توپولوژی باس ایجاد شده بودند و سپس این شبکه ها مبتنی بر هاب شدند. اما ماهیت همه آن ها عملا شبکه های shared بودند. ایراد این شبکه ها عبارت بود از: 1) shared بودن پهنای باند، 2) احتمال زیاد بوجود آمدن Collision 3) Broadcast بودن ماهیت شبکه، 4) Half Duplex. برای رفع این ایرادات شبکه های مبتنی بر switch توسعه یافتند و سعی داشتند برخی ایرادات را رفع کنند.

با فرض این که به هر پورت سوئیچ تنها یک کامپیوتر متصل باشد، بنابراین

1) هر پورت سوئیچ و اینترفیس هر کامپیوتر Full Duplex است،

2) Collision وجود نخواهد داشت،

3) و شبکه ماهیتا Unicast خواهد بود.

ایراد شبکه های مبتنی بر switch این است که این شبکه ها scalable نیستند چرا که در صورت بزرگ شدن شبکه عملا حجم و تعداد برادکست ها در این شبکه ها که Flat هستند، گسترش می یابد. بسته های ARP Request، DHCP و … همه برادکست هستند و منجر به کاهش بازده شبکه می شوند. به همین دلیل و برای رفع این مشکل، شبکه های مبتنی بر switch با VLAN ایجاد شد، تا بتوانند شبکه ها را گسترش دهند. مزایای VLAN بندی شبکه باعث شد شبکه های مبتنی بر سوئیچ بسیار کاربردی تر شوند.

طراحی VLAN شبکه

طراحی VLAN شبکه به دو صورت End to End VLANing و Local VLANing انجام می شود. هر کدام از این روش ها الزامات خاص خود را برای طراحی دارند که پیش از VLAN بندی شبکه باید به آن ها توجه کنیم. یکی از خدمات شبکه زانیم طراحی و پیاده سازی انواع شبکه می باشد برای اطلاعات بیشتر در این زمینه می توانید با کارشناسان ما تماس بگیرید.

End to End VLANing

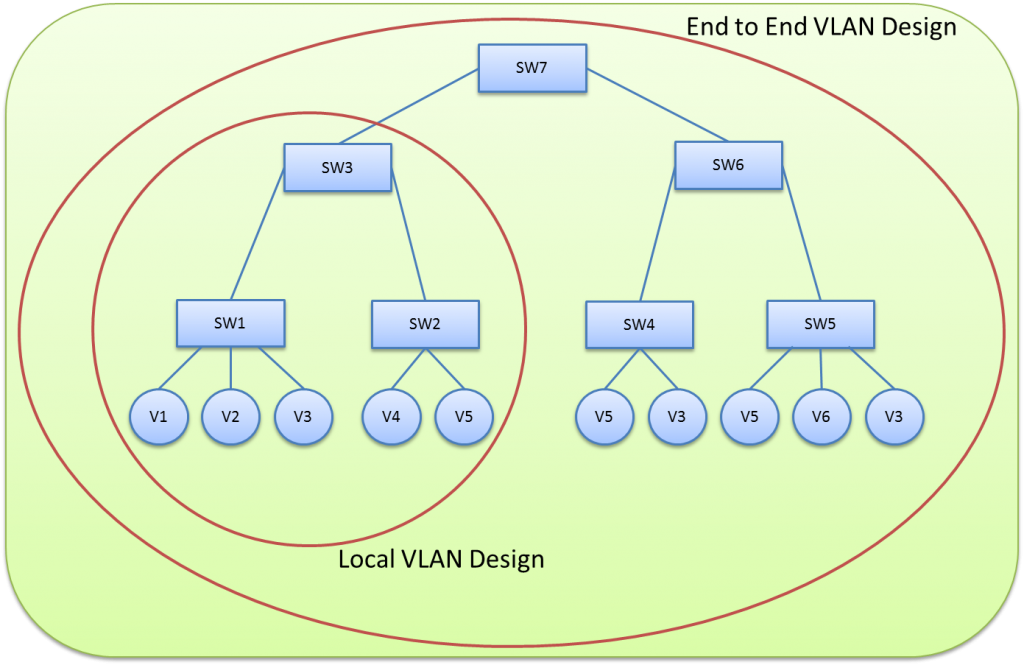

در طراحی End to End بجای این که موقعیت جغرافیایی هر نفر را در نظر بگیریم ، همه کلاینت هایی که در یک گروه هستند را در یک VLAN قرار می دهیم. مثلا اگر در واحد حراست در هر طبقه یک حراست وجود دارد، همه این واحدهای حراست را در تنها یک VLAN قرار می دهیم. از نظر بار شبکه بسیار بد بود زیرا برادکست ها در کل شبکه پخش می شدند و بار زیادی را به شبکه تحمیل می کردند.

از نظر مدیریتی اما راحت تر بود زیرا با ایجاد یک VLAN مورد نیاز می توانستیم فقط آن را مدیریت کرده و دسترسی های آن را تعیین کنیم. همچنین با قرار دادن کلاینت های مورد نظر در یک VLAN ، می توانستیم policy ها را بر روی همه اعضای یک گروه اعمال کنیم. در تصویر زیر می بینیم V3 هم در switch1 و هم در سوئیچ های 4 و 5 ایجاد شده است بنابراین برادکست های این Vlan3 در کل شبکه گسترش می یابد و تا core شبکه بالا آمده و نهایتا به SW5 و SW4 می رسد. پهنای باند شبکه در اشغال می کند هرچند مدیریت یک vlan3 راحت تر می شود.

طراحی End to End VLANing امروزه پیشنهاد نمی شود. طراحی امروزی می گوید علاوه بر اینکه در نظر می گیری هر کاربری چه شغلی را دارد، باید تلاش کرد VLAN ها را در کل شبکه extend نکرد. بدین مفهوم که مثلا در هر طبقه اگر واحد حراست وجود دارد هر طبقه را در یک VLAN جداگانه قرار بده و چند VLAN داشته باش. این کار سخت تر هست از نظر مدیریتی زیرا باید برای هر VLAN یکبار تنظیمات را جداگانه اعمال کنیم. اما باعث میشه برادکست تا لایه core شبکه بالا نیاید و بار اضافه ای را به شبکه اعمال نکند.

Local VLANing

زیرا VTP Pruning اعمال می شود و جلوی عبور برادکست هایی که نیازی نیست به سایر سوئیج ها در شبکه ارسال شوند را حذف می کرد. در تصویر بالا دایره کوچکتر دارای طراحی Local می باشد. امروزه این ساختار توصیه می شود. البته بنا به دلایلی هر چه هم تلاش کنیم Local طراحی کنیم باز هم نمی توان این کار را کرد. مثلا برخی تجهیزات الزاما باید در یک VLAN قرار بگیرند از جمله IP Phone ها، برخی UPS هایی که IP خور هستند. بنابراین می توان برای برخی افراد با یک گروه شغلی یکسان (مثلا حراست) اما با موقعیت های جغرافیایی مختلف بجای استفاده از یک VLAN از چند VLAN استفاده کرد تا VLAN ها در شبکه پخش نشوند اما در نهایت می توان در سطوح بالاتر در لابه سه و چهار (Access List) دسترسی های این VLAN ها و کاربران آن ها را یکسان کرد.

امروزه ترافیک شبکه از قانون 20-80 طبعیت می کند بدین مفهوم که 80 درصد ترافیک شبکه به صورت Local و 20 درصد ترافیک شبکه به صورت End to End در کل شبکه گسترش می یابد. پیشتر این قانون برعکس بود. (بیشتر سرور روی شبکه به سمت اینترنت و یا سیستم های share از جمله Application Server ها و مثلا نرم افزار های اتوماسیون است و کلاینت ها با هم کار چندانی ندارند. پس طراحی End to End VLANing امروزه چندان کاربردی نیست.

مدل سلسله مراتبی در طراحی شبکه (hierarchical)

هر شبکه حداکثر از سه لایه تشکیل شده است:

- لایه Access

- لایه Distribute

- لایه Core

لایه Access در VLAN بندی شبکه

هدف این لایه اتصال کاربران به شبکه کامپیوتری است. مهمترین معیار برای انتخاب Access تعداد پورت های این سوئیچ برای اختصاص به کاربران و هزینه ای که می خواهیم برای هر پورت بپردازیم است. می باشد. معمولا از سوئیچ های لایه 2 برای اتصال پورت های اکسس استفاده می شود از جمله سوئیچ های 2950 و 2960.. معمولا برای هر طبقه از ساختمان ها یک سوئیچ اکسس استفاده می شود. ویژگی های که در این لایه با آن ها سرور کار داریم:

- Port Security

- Vlan

- STP

لایه Distribute

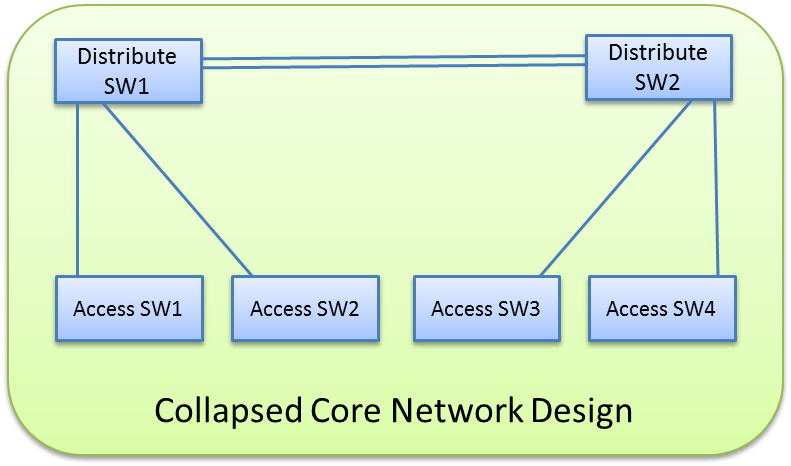

لایه دومی که در طراحی VLAN شبکه به آن می رسیم لایه Distribute می باشد. در صورتی که تعداد سوئیچ های Access در شبکه افزایش یابد، اتصال مستقیم این سوئیچ ها به یکدیگر، مدیریت فیزیکی و مدیریت منطقی (مانند پهنای باند، امنیت، QoS و …) را پیچیده می سازد. اتصال سوئیچ ها به هم هم broadcast دامین سوئیچ ها را بالا می برد و هم شبکه را پیچیده می کند. معمولا با هدف اتصال سوئیچ های Access به هم از سوئیچ های با ظرفیت بالاتری استفاده می شود که به آن ها Distribute Switch گفته می شود.

معمولا در این لایه از سوئیچ های MLS (Multi-Layer Switch) استفاده می کنیم. از جمله مدل های 3750، 3560، 4000، 4500 و معمولا برای هر ساختمان ها یک سوئیچ Distribute استفاده می شود. معمولا به ازای هر سوئیچ Distribute، یک سوئیچ Redundant نیز استفاده می کنیم. زیرا یک سوئیچ Distribute، عملا Single Point of Failure است. در این حالت باید از هر سوئیچ Accessیک لینک هم به سوئیچ Distribute دوم متصل کنیم. کانفیگ این سوئیچ های Redundant را بعدا در CCNP خواهیم خواند. اگر شبکه کوچک باشد ارتباط بین سوئیچ های Distribute را می توانیم به صورت مستقیم فراهم کنیم. در این طراحی دیگر به لایه Core نیازی نست و به این شبکه Collapsed Core می گوییم. در واقع در این شبکه لایه های Distribute و Core را با هم ادغام می کنیم.

از آن جا که سوئیچ های Distribute در Vlan شبکه مدخل اتصال و برقراری ارتباط بین سوئیچ های لایه پایین تر Access می باشند، بنابراین سوئیچ Distribute مکان پیاده سازی سیاست ها و Policy های مدیریتی و امنیتی شبکه نیز محسوب می شوند.

در لایه Distribute از فیچر های مختلفی استفاده می کنیم از جمله Inter VLAN Routing، Access List، QoS، Security، Packet Filtering و …

بجای سوئیچ های لایه Distribute نمی توان از روتر استفاده کرد زیرا سوئیچ های این لایه عمولا از نوع MLS هستند که هم کار Switching و هم کار Routing را انجام می دهند ولی روتر فقط وظیفه Routing را می تواند انجام دهد. مثلا روتر Spanning Tree ندارد. بعلاوه در سوئیچ می توان دو کامپیوتر هم رنج را به یک سوئیچ متصل کرد ولی در روتر نمی توان دو کامپیوتر هم رنج را به آن متصل نمود. (روتر های Microtic دارای قابلیت Bridge هستند که اجازه می دهد دو کامپیوتر هم رنج را به یک روتر متصل نمود)

لایه Core

آخرین لایه درVLAN بندی شبکه لایه Core می باشد. شبکه های بزرگی که معمولا بیش از 4 با 5 سوئیچ لایه Distribute دارد معمولا دارای یک لایه اضافه بنام Core نیز می باشند. حال اگر برای این شبکه ها دو سوئیچ Core برای مساله Redundancy استفاده کنیم به این شبکه Dual Core می گویند.

معمولا سوئیچ های 6500 و 6000 و 8500 برای این لایه استفاده می شود. کلا کانفیگ سوئیچ های Redundant مبحث پیچیده ای است. زیرا با استفاده از core دوم بسته به هدفی که دنبال می کنیم می توان به صورت های مختلفی کانفیگ صورت گیرد. این اهداف شامل مواردی از جمله اگر در لایه Core هستیم و صرفا Redundancy، Dual Supervisor Engine، راه اندازی VSS، را می خواهیم یا اگر در لایه Distribution می خواهیم STACK راه اندازی کنیم، یا در سوئیچ های NEXUS بخواهیم VPS راه اندزای کنیم، یا اگر Gateway Redundancy باشد تاثیر بر کانفیگ خواهند داشت ولی در CCNA مطرح نمی شود و در CCNP به آن ها پرداخته می شود.

درباره ما

زانیم در تلاش است برای هر پروژه همه ابعاد فنی، و تکنولوژیکی یک پروژه را بررسی کند و مناسبترین راه کارها را برای برآورده سازی نیازهای کوتاه مدت و بلند مدت پروژه ها برآورده سازد.

بررسی اختصاصی هر پروژه و رویکرد فنی و Solution محور به پروژه ها مواردی است که می تواند برای هر پروزه ارزش افزوده قابل توجهی به همراه داشته باشد.

گروه زانیم

خدمات ما

تماس با ما

- خیابان پیروزی، خیابان دهقان، کوچه تبریزی، پلاک 29

- 09374985494

- info@zanimco.com